1

/

の

10

PayPal, credit cards. Download editable-PDF and invoice in 1 second!

GM/T 0097-2020 英語 PDF (GMT0097-2020)

GM/T 0097-2020 英語 PDF (GMT0097-2020)

通常価格

$335.00 USD

通常価格

セール価格

$335.00 USD

単価

/

あたり

配送料はチェックアウト時に計算されます。

受取状況を読み込めませんでした

配信: 3 秒。真の PDF + 請求書をダウンロードしてください。

1分で見積もりを取得: GM/T 0097-2020をクリック

履歴バージョン: GM/T 0097-2020

True-PDF をプレビュー(空白の場合は再読み込み/スクロール)

GM/T 0097-2020: RFIDの統合名前解決サービスに関するセキュリティ技術仕様

GM/T 0097-2020

GM

暗号化業界標準

中華人民共和国

ICS35.040

80サイズ

統一名称のセキュリティ技術仕様

RFIDの解決サービス

発行日: 2020年12月28日

実施日: 2021年7月1日

発行者: 国家暗号管理局

目次

序文…4

1 範囲 ... 5

2 規範的参照 ... 5

3 用語と定義 ... 5

4 記号と略語 ... 6

4.1 シンボル ... 6

4.2 略語 ... 7

5 電子タグのコーディング ... 8

6 ONS システムアーキテクチャ ... 8

7 ONSシステムの主要なビジネスプロセス...9

7.1 ONSサーバーの登録...9

7.2 セキュリティクエリ処理 ... 10

8 セキュリティ要件 ... 11

8.1 暗号化アルゴリズム ... 11

8.2 乱数セキュリティ ... 11

8.3 キー管理セキュリティ ... 11

8.3.1 一般的な要件 ... 11

8.3.2 キーの種類と目的 ... 11

8.3.3 キー構造 ... 12

8.3.4 キー生成 ... 13

8.3.5 鍵の配布 ... 13

8.3.6 キーの保存 ... 13

8.3.7 キーの更新 ... 13

8.3.8 キーのバックアップと回復 ... 14

8.3.9 キーの破壊 ... 14

8.4 ハードウェアセキュリティ ... 14

8.5 ソフトウェアセキュリティ ... 14

付録A(参考)RFID電子タグの統一コーディング規則...15

付録 B (規範) ONS サーバ登録プロセス ... 16

付録C(規範)メッセージプロトコル仕様...18

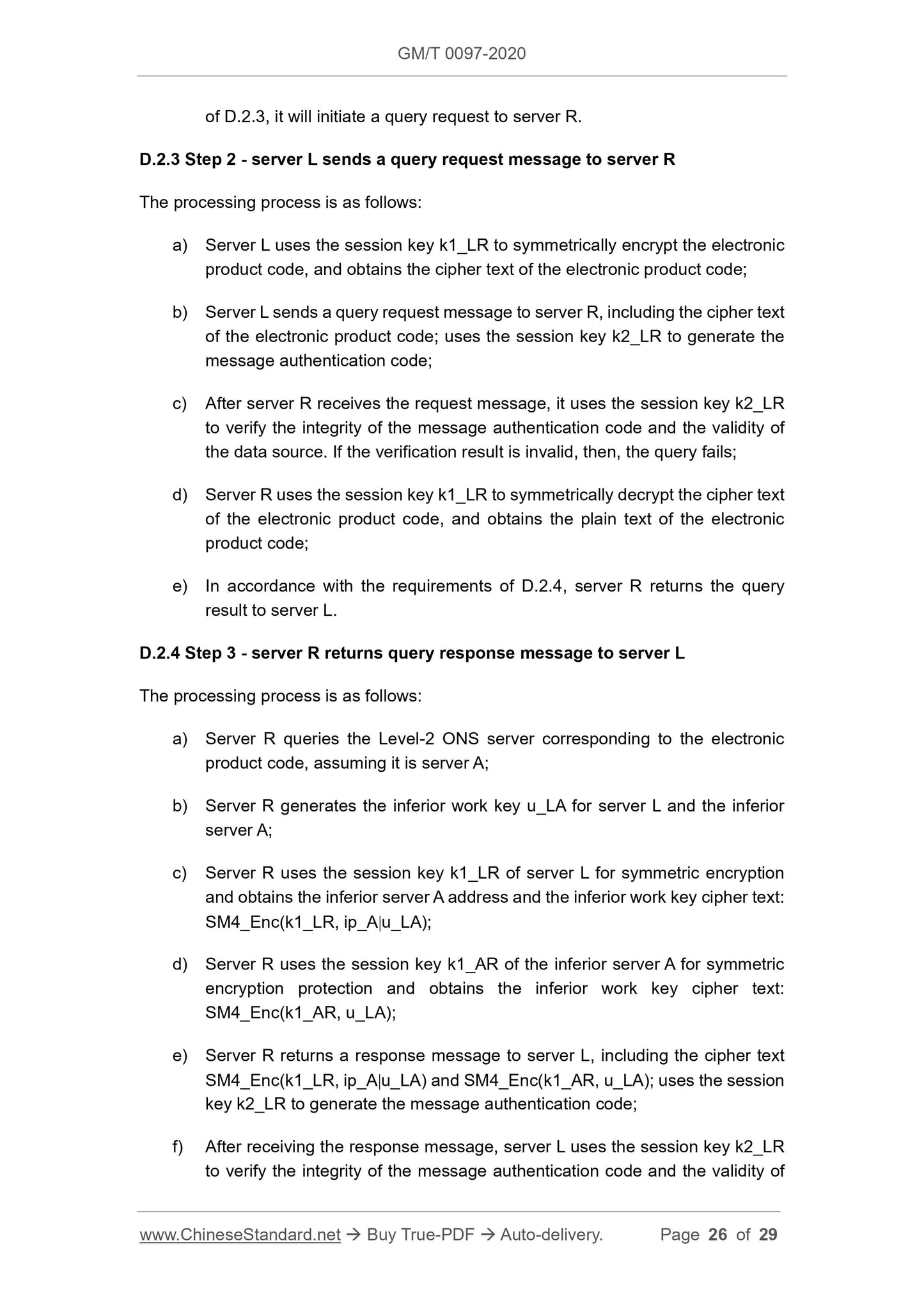

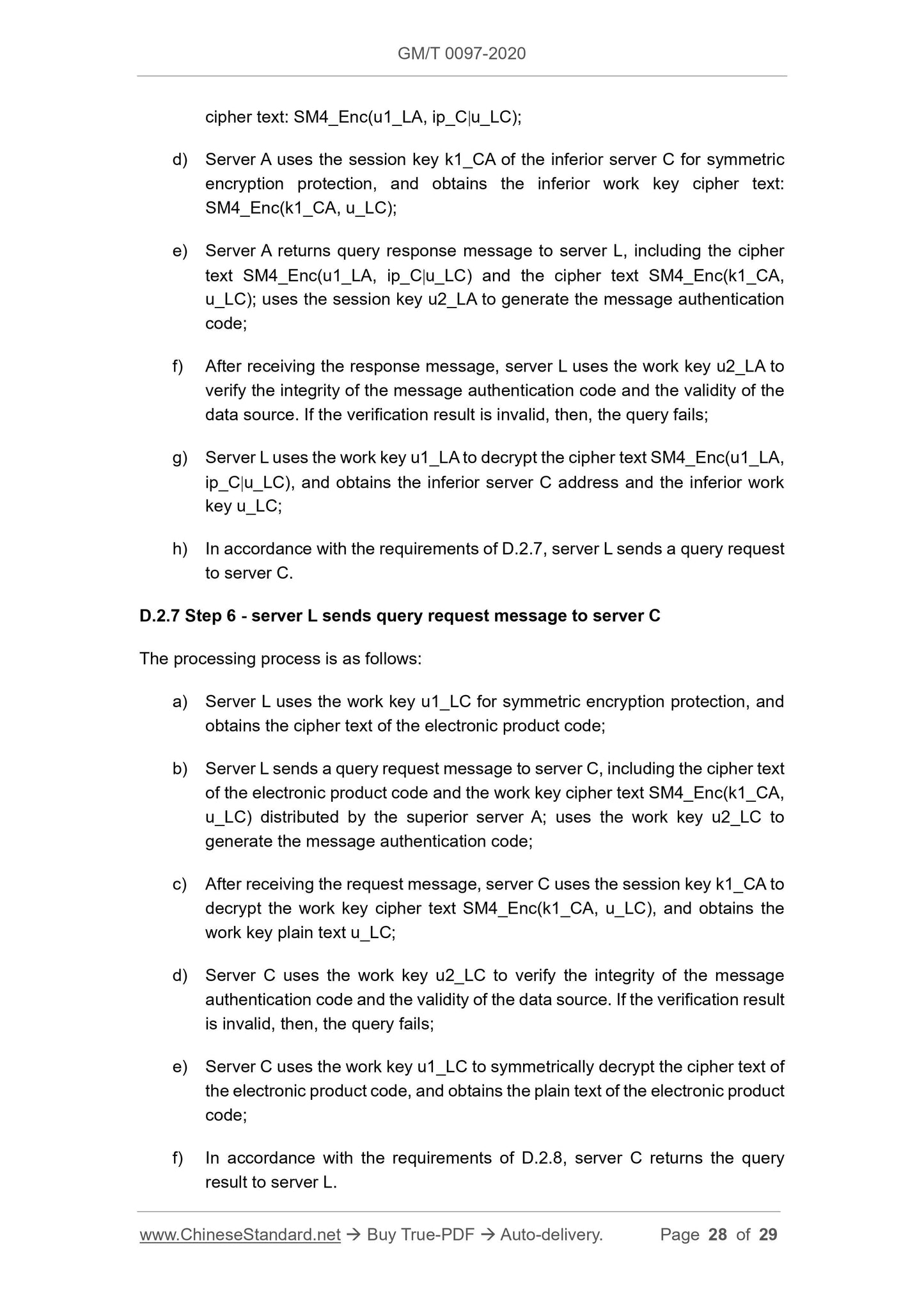

付録D(規範)セキュリティクエリの処理プロセス...24

統一名称のセキュリティ技術仕様

RFIDの解決サービス

1 範囲

この規格は、システムアーキテクチャ、主要なビジネスプロセス、セキュリティを規定しています。

RFIDの統一名前解決サービスの要件。登録を定義する

名前解決サーバーのプロセス、電子製品のセキュリティクエリプロセス

コードと対応する情報メッセージ形式。

この規格は、統一名称の開発と適用に適用される。

RFIDの解決サービスシステム。

2 規範的参照

この文書の適用には以下の文書が不可欠です。

指定された日付の参照条件の場合、指定された日付のバージョンのみが

この文書には適用されません。日付が指定されていない参照に関しては、最新の

このドキュメントには、最新バージョン(すべての変更を含む)が適用されます。

GB/T 17901.1 情報技術 - セキュリティ技術 - 鍵管理 - パート

1: フレームワーク

GB/T 32905 情報セキュリティ技術 - SM3 暗号化ハッシュアルゴリズム

GB/T 32907 情報セキュリティ技術 - SM4 ブロック暗号アルゴリズム

GB/T 32915 情報セキュリティ技術 - バイナリのランダム性テスト方法

順序

GB/T 32918 (全部分) 情報セキュリティ技術 - 公開鍵暗号

楕円曲線に基づくアルゴリズム SM2

GB/T 35276-2017 情報セキュリティ技術 - SM2 暗号化アルゴリズム

使用仕様

GM/Z 4001-2013 暗号用語集(翻訳者注:正しくはGM/Z

0001-2013)

3 用語と定義

GM/Z 4001-2013で定義されているもの(翻訳者注:GM/Z 0001-

ip_A: サーバーAのアドレス

ip_EPCIS: EPCISサーバーのアドレス

k_AB: サーバーAとサーバーBのセッションキー

k1_AB: サーバーAとサーバーBの対称暗号化のセッションキー

k2_AB: サーバーAとサーバーのメッセージ認証コード検証のセッションキー

MAC_A: サーバーAによって生成されたメッセージ認証コード

PCODE: 電子製品コード

pri_A: サーバーAのデバイス秘密鍵

prf(): キー導出関数

prf(msg): メッセージ msg に対してデータダイジェスト操作を実行するキー導出関数

pub_A: サーバーAのデバイス公開鍵

rand_A: サーバーAによって生成された乱数

SIG_A: サーバーAによって生成された署名データ

SM2_Enc (pub_key, msg): SM2 非対称アルゴリズムを使用します。pub_key を秘密鍵として使用します。

入力メッセージを暗号化する

SM2_Sign (pri_key, msg): SM2非対称アルゴリズムを使用する。pri_keyを秘密鍵として使用する。

メッセージにデジタル署名する

SM4_Enc (キー、メッセージ): SM4対称アルゴリズム(CBCパターン)を使用する。キーを秘密鍵として使用する。

メッセージを暗号化するためのキー

u_AB: サーバーAとサーバーBのワークキー

u1_AB: サーバーAとサーバーBの対称暗号化の作業鍵

u2_AB: サーバAとサーバBのメッセージ認証コード検証のワークキー

[x]: xはオプションです

xy: xとyが連結される

4.2 略語

この文書では以下の略語が適用されます。

ONSサーバー。一方、このキーはネゴシエーションを通じて生成されたセッションキーを使用します

暗号化と保護のための下位ONSサーバーの登録中、および

ローカルONSサーバを介して下位ONSにメッセージを照会および配信する

サーバー。ローカルONSサーバーと下位ONSサーバー間の通信中

サーバーでは、このキー(データの暗号化に使用されるキーと、

メッセージ認証コードの計算は、メッセージのセキュリティ保護を実行するために使用されます。

ONS クエリ メッセージの機密性、整合性、およびデータ ソースの有効性の検証。

クエリメッセージの対話型プロセスは付録Dに示されています。

通信プロトコルは付録Cに示されています。

8 セキュリティ要件

8.1 暗号化アルゴリズム

ONSシステムで使用される暗号化アルゴリズムは、

暗号化に関する国家および業界標準の要件。

公開鍵暗号アルゴリズムは公開鍵暗号アルゴリズムSM2を採用している

楕円曲線に基づいており、GB/T 32918 に準拠する必要があります。

対称暗号アルゴリズムはSM4ブロック暗号アルゴリズムを採用しており、

GB/T 32907に準拠しています。

暗号ハッシュアルゴリズムはSM3暗号ハッシュアルゴリズムを採用しており、

GB/T 32905に準拠する必要があります。

8.2 乱数セキュリティ

ONSシステムで使用される乱数は、以下の要件に準拠するものとする。

暗号化に関する国家標準および業界標準。

乱数の検査はGB/T 32915の要件に準拠する必要があります。

8.3 キー管理セキュリティ

8.3.1 一般的な要件

ONSシステムには完全な鍵管理手段が備えられなければならない。

鍵の生成、保管、配布、バックアップ、更新、破棄の内容は

GB/T 17901.1の関連要件に準拠します。

8.3.2 キーの種類と目的

ONSシステムは、「排他的キーは排他的」という原則に従うものとする。

目的」。種類と目的に応じて、キーはデバイスに分類されます

キーにはセッションキーとワークキーがあります。キーの種類は表 1 に示されています。

8.3.4 キー生成

各ONSサーバー自体によって生成されるデバイスキーには、デバイスプライベート

キーとデバイス証明書。

セッション キーは、ONS サーバーの登録時にネゴシエーションを通じて生成されます。

交渉プロセスについては付録 B を参照してください。

ワークキーは上位のONSサーバーによって生成されます。生成プロセスについては、

付録D

8.3.5 鍵配布

ONSサーバのデバイス公開鍵は、すべてのレベルでエクスポート可能でなければならない。

キー管理システムがデバイスを発行した後、デバイスにインポートされます

証明書。デバイスの秘密鍵を配布する必要はありません。

セッション キーが生成された後、それを配布する必要はありません。

上位ONSサーバーによってワークキーが生成されると、それは

下位ONSサーバのセッションキーを生成し、下位ONSサーバに配布し、

ローカル ONS サーバー。配布プロセスは付録 D に示されています。

8.3.6 キーの保存

デバイス キーは保存される必要があります...

1分で見積もりを取得: GM/T 0097-2020をクリック

履歴バージョン: GM/T 0097-2020

True-PDF をプレビュー(空白の場合は再読み込み/スクロール)

GM/T 0097-2020: RFIDの統合名前解決サービスに関するセキュリティ技術仕様

GM/T 0097-2020

GM

暗号化業界標準

中華人民共和国

ICS35.040

80サイズ

統一名称のセキュリティ技術仕様

RFIDの解決サービス

発行日: 2020年12月28日

実施日: 2021年7月1日

発行者: 国家暗号管理局

目次

序文…4

1 範囲 ... 5

2 規範的参照 ... 5

3 用語と定義 ... 5

4 記号と略語 ... 6

4.1 シンボル ... 6

4.2 略語 ... 7

5 電子タグのコーディング ... 8

6 ONS システムアーキテクチャ ... 8

7 ONSシステムの主要なビジネスプロセス...9

7.1 ONSサーバーの登録...9

7.2 セキュリティクエリ処理 ... 10

8 セキュリティ要件 ... 11

8.1 暗号化アルゴリズム ... 11

8.2 乱数セキュリティ ... 11

8.3 キー管理セキュリティ ... 11

8.3.1 一般的な要件 ... 11

8.3.2 キーの種類と目的 ... 11

8.3.3 キー構造 ... 12

8.3.4 キー生成 ... 13

8.3.5 鍵の配布 ... 13

8.3.6 キーの保存 ... 13

8.3.7 キーの更新 ... 13

8.3.8 キーのバックアップと回復 ... 14

8.3.9 キーの破壊 ... 14

8.4 ハードウェアセキュリティ ... 14

8.5 ソフトウェアセキュリティ ... 14

付録A(参考)RFID電子タグの統一コーディング規則...15

付録 B (規範) ONS サーバ登録プロセス ... 16

付録C(規範)メッセージプロトコル仕様...18

付録D(規範)セキュリティクエリの処理プロセス...24

統一名称のセキュリティ技術仕様

RFIDの解決サービス

1 範囲

この規格は、システムアーキテクチャ、主要なビジネスプロセス、セキュリティを規定しています。

RFIDの統一名前解決サービスの要件。登録を定義する

名前解決サーバーのプロセス、電子製品のセキュリティクエリプロセス

コードと対応する情報メッセージ形式。

この規格は、統一名称の開発と適用に適用される。

RFIDの解決サービスシステム。

2 規範的参照

この文書の適用には以下の文書が不可欠です。

指定された日付の参照条件の場合、指定された日付のバージョンのみが

この文書には適用されません。日付が指定されていない参照に関しては、最新の

このドキュメントには、最新バージョン(すべての変更を含む)が適用されます。

GB/T 17901.1 情報技術 - セキュリティ技術 - 鍵管理 - パート

1: フレームワーク

GB/T 32905 情報セキュリティ技術 - SM3 暗号化ハッシュアルゴリズム

GB/T 32907 情報セキュリティ技術 - SM4 ブロック暗号アルゴリズム

GB/T 32915 情報セキュリティ技術 - バイナリのランダム性テスト方法

順序

GB/T 32918 (全部分) 情報セキュリティ技術 - 公開鍵暗号

楕円曲線に基づくアルゴリズム SM2

GB/T 35276-2017 情報セキュリティ技術 - SM2 暗号化アルゴリズム

使用仕様

GM/Z 4001-2013 暗号用語集(翻訳者注:正しくはGM/Z

0001-2013)

3 用語と定義

GM/Z 4001-2013で定義されているもの(翻訳者注:GM/Z 0001-

ip_A: サーバーAのアドレス

ip_EPCIS: EPCISサーバーのアドレス

k_AB: サーバーAとサーバーBのセッションキー

k1_AB: サーバーAとサーバーBの対称暗号化のセッションキー

k2_AB: サーバーAとサーバーのメッセージ認証コード検証のセッションキー

MAC_A: サーバーAによって生成されたメッセージ認証コード

PCODE: 電子製品コード

pri_A: サーバーAのデバイス秘密鍵

prf(): キー導出関数

prf(msg): メッセージ msg に対してデータダイジェスト操作を実行するキー導出関数

pub_A: サーバーAのデバイス公開鍵

rand_A: サーバーAによって生成された乱数

SIG_A: サーバーAによって生成された署名データ

SM2_Enc (pub_key, msg): SM2 非対称アルゴリズムを使用します。pub_key を秘密鍵として使用します。

入力メッセージを暗号化する

SM2_Sign (pri_key, msg): SM2非対称アルゴリズムを使用する。pri_keyを秘密鍵として使用する。

メッセージにデジタル署名する

SM4_Enc (キー、メッセージ): SM4対称アルゴリズム(CBCパターン)を使用する。キーを秘密鍵として使用する。

メッセージを暗号化するためのキー

u_AB: サーバーAとサーバーBのワークキー

u1_AB: サーバーAとサーバーBの対称暗号化の作業鍵

u2_AB: サーバAとサーバBのメッセージ認証コード検証のワークキー

[x]: xはオプションです

xy: xとyが連結される

4.2 略語

この文書では以下の略語が適用されます。

ONSサーバー。一方、このキーはネゴシエーションを通じて生成されたセッションキーを使用します

暗号化と保護のための下位ONSサーバーの登録中、および

ローカルONSサーバを介して下位ONSにメッセージを照会および配信する

サーバー。ローカルONSサーバーと下位ONSサーバー間の通信中

サーバーでは、このキー(データの暗号化に使用されるキーと、

メッセージ認証コードの計算は、メッセージのセキュリティ保護を実行するために使用されます。

ONS クエリ メッセージの機密性、整合性、およびデータ ソースの有効性の検証。

クエリメッセージの対話型プロセスは付録Dに示されています。

通信プロトコルは付録Cに示されています。

8 セキュリティ要件

8.1 暗号化アルゴリズム

ONSシステムで使用される暗号化アルゴリズムは、

暗号化に関する国家および業界標準の要件。

公開鍵暗号アルゴリズムは公開鍵暗号アルゴリズムSM2を採用している

楕円曲線に基づいており、GB/T 32918 に準拠する必要があります。

対称暗号アルゴリズムはSM4ブロック暗号アルゴリズムを採用しており、

GB/T 32907に準拠しています。

暗号ハッシュアルゴリズムはSM3暗号ハッシュアルゴリズムを採用しており、

GB/T 32905に準拠する必要があります。

8.2 乱数セキュリティ

ONSシステムで使用される乱数は、以下の要件に準拠するものとする。

暗号化に関する国家標準および業界標準。

乱数の検査はGB/T 32915の要件に準拠する必要があります。

8.3 キー管理セキュリティ

8.3.1 一般的な要件

ONSシステムには完全な鍵管理手段が備えられなければならない。

鍵の生成、保管、配布、バックアップ、更新、破棄の内容は

GB/T 17901.1の関連要件に準拠します。

8.3.2 キーの種類と目的

ONSシステムは、「排他的キーは排他的」という原則に従うものとする。

目的」。種類と目的に応じて、キーはデバイスに分類されます

キーにはセッションキーとワークキーがあります。キーの種類は表 1 に示されています。

8.3.4 キー生成

各ONSサーバー自体によって生成されるデバイスキーには、デバイスプライベート

キーとデバイス証明書。

セッション キーは、ONS サーバーの登録時にネゴシエーションを通じて生成されます。

交渉プロセスについては付録 B を参照してください。

ワークキーは上位のONSサーバーによって生成されます。生成プロセスについては、

付録D

8.3.5 鍵配布

ONSサーバのデバイス公開鍵は、すべてのレベルでエクスポート可能でなければならない。

キー管理システムがデバイスを発行した後、デバイスにインポートされます

証明書。デバイスの秘密鍵を配布する必要はありません。

セッション キーが生成された後、それを配布する必要はありません。

上位ONSサーバーによってワークキーが生成されると、それは

下位ONSサーバのセッションキーを生成し、下位ONSサーバに配布し、

ローカル ONS サーバー。配布プロセスは付録 D に示されています。

8.3.6 キーの保存

デバイス キーは保存される必要があります...

共有